國內近10萬手機遭感染!– iThome發布於 2015年10月12日

肉機可能是「肉雞」的誤植,因為寓意「任人宰割」的意思。以前被植入木馬的殭屍電腦會用於傳發廣告電郵,甚至會依指令集體去癱瘓某網站。來到現在手機普及的年代,就改成傳發簡訊,而且從垃圾廣告演化成更惡質的詐騙形式。手機之所以會成為肉雞,就跟以前電腦中毒的機制類似。譬如在早期,若瀏覽到惡意的網站,由於當時的防毒軟體尚未在搜尋結果的網址右方提示出「這個網站是安全的」,因此若到處亂逛就有可能中毒了。

因此現在的手機就無法再用這一招來騙人,於是就改成利用簡訊附上 goo.gl 或 bit.ly 這種短網址,因為防毒軟體不會掃描簡訊內容,因此這種惡意的簡訊內容是五花八門,目的就是想盡辦法使人好奇而點選下去。那麼一旦點下去,又是如何變成木馬手機呢?舉一個例子,如果我的手機已經在某種原因之下成為肉雞,那麼我的聯絡人就有可能會收到一封從我手機發出的簡訊,內容是「Pocky 3D哆啦A夢又來了!已掃毒證實安全無虞,請放心安裝:http://bit.ly/1G9EalX」,當我的朋友看到我的手機號碼時,也許就不疑有詐而點下去了!

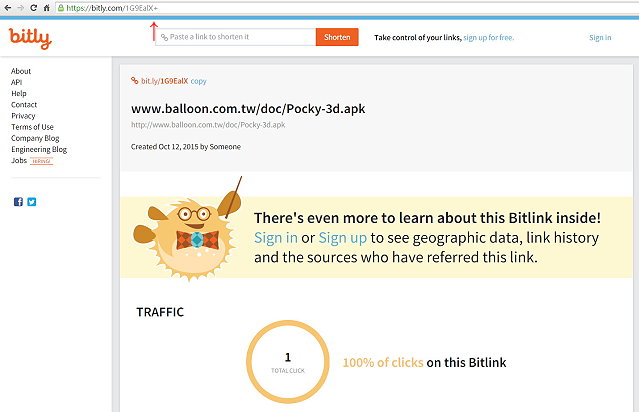

那麼這個短網址有辦法事先知道它將轉往何處嗎?可以,先copy這個網址,然後在瀏覽器的網址列貼上,接著在後面補上一個加號”+”,也就是http://bit.ly/1G9EalX+,然後執行,這樣就能窺知它的實際網址:

www.balloon.com.tw/doc/Pocky-3d.apk 這個副檔名.apk就是Android的App檔(Android application package),若手機允許安裝除了Play Store以外來源的應用程式,而且又對我的人品深信不疑,那麼就有可能中計而不理會系統的提示「這種類型的檔案可能會損害您的裝置,您要保留Poky-3d.apk嗎?」,這時若按確定並安裝下去就GG了!

至於goo.gl短網址也是同樣在後面補一個半形的”+”即可察看長網址。雖然這種短網址不去點它就沒事,不過最好還是將手機設定為不安裝除了Play Store以外來源的應用程式。

延伸閱讀

如何查看Android手機是否已被植入簡訊木馬:設定 → 安全性 → 裝置管理員

如果出現一些奇怪的名稱,譬如「Android 系统服务」,那就有可能已被植入“簡訊僵屍”的木馬程式了

另外,有些手機的出廠原始設定會開放root權限(ex.小米機),或是iPhone為了使用第三方軟體而越獄,木馬程式一旦取得手機的設備管理員權限,那就可以恣意竊取手機資訊、訂購高付費服務,並可操控手機下載更多惡意程式。若想查看Android手機是否已被植入這種木馬,請在Google Play搜尋「Hidden Device Admin Detector」,這個免費的軟體可以協助解除該木馬所取得的最高權限。